本文目录

mysql语句如何插入含单引号或反斜杠的值

插入之前,先对字符串处理,再插入。

编码函数:addslashes();

他会把一个反斜杠变为两个!然后MYSQL就认了。

你也可以用replaceAll();

语言是PHP,其他的语言自己找对应的函数。

PHP如何防止XSS攻击XSS攻击原理是什么

XSS攻击通常指的是通过利用网页开发时留下的漏洞,通过巧妙的方法注入恶意指令代码到网页,使用户加载并执行攻击者恶意制造的网页程序。这些恶意网页程序通常是JavaScript,但实际上也可以包括Java、 VBScript、ActiveX、 Flash 或者甚至是普通的HTML。攻击成功后,攻击者可能得到包括但不限于更高的权限(如执行一些操作)、私密网页内容、会话和cookie等各种内容。

HTML是一种超文本标记语言,通过将一些字符特殊地对待来区别文本和标记,例如,小于符号(《)被看作是HTML标签的开始,《title》与《/title》之间的字符是页面的标题等等。当动态页面中插入的内容含有这些特殊字符(如《)时,用户浏览器会将其误认为是插入了HTML标签,当这些HTML标签引入了一段JavaScript脚本时,这些脚本程序就将会在用户浏览器中执行。所以,当这些特殊字符不能被动态页面检查或检查出现失误时,就将会产生XSS漏洞。

当然我会将标题设计的非常吸引人点击,比如 “陈冠希艳照又有流出2012版(20P无码)” ,这样如果我将里面的alert换成恶意代码,比如:

location.href=’

htmlspecialchars() 函数

代码实例:

《?php

if (isset($_POST)){

$str = trim($_POST); //清理空格

$str = strip_tags($str); //过滤html标签

$str = htmlspecialchars($str); //将字符内容转化为html实体

$str = addslashes($str); //防止SQL注入

echo $str;

}

?》

《form method=“post“ action=““》

《input name=“name“ type=“text“》

《input type=“submit“ value=“提交“ 》

《/form》

具体操作无法一一写出,需要你边实践边摸索

php如何防止sql注入攻击

注入式攻击的类型

可能存在许多不同类型的攻击动机,但是乍看上去,似乎存在更多的类型。这是非常真实的-如果恶意用户发现了一个能够执行多个查询的办法的话。本文后面,我们会对此作详细讨论。

如

果你的脚本正在执行一个SELECT指令,那么,攻击者可以强迫显示一个表格中的每一行记录-通过把一个例如“1=1“这样的条件注入到WHERE子句中,如下所示(其中,注入部分以粗体显示):

SELECT * FROM sites WHERE site = ’html580.com’ OR 1=1;’

正如我们在前面所讨论的,这本身可能是很有用的信息,因为它揭示了该表格的一般结构(这是一条普通的记录所不能实现的),以及潜在地显示包含机密信息的记录。

一条更新指令潜在地具有更直接的威胁。通过把其它属性放到SET子句中,一名攻击者可以修改当前被更新的记录中的任何字段,例如下面的例子(其中,注入部分以粗体显示):

UPDATE sites SET site=’diygw.com’ WHERE =

site=’html580.com’

通过把一个例如1=1这样的恒真条件添加到一条更新指令的WHERE子句中,这种修改范围可以扩展到每一条记录,例如下面的例子:

UPDATE sites SET site=’diygw.com’ WHERE =

site=’html580.com OR 1=1;’

最危险的指令可能是DELETE-这是不难想像的。其注入技术与我们已经看到的相同-通过修改WHERE子句来扩展受影响的记录的范围,例如下面的例子:

DELETE FROM sites SET site=’diygw.com’ WHERE =

site=’html580.com OR 1=1;

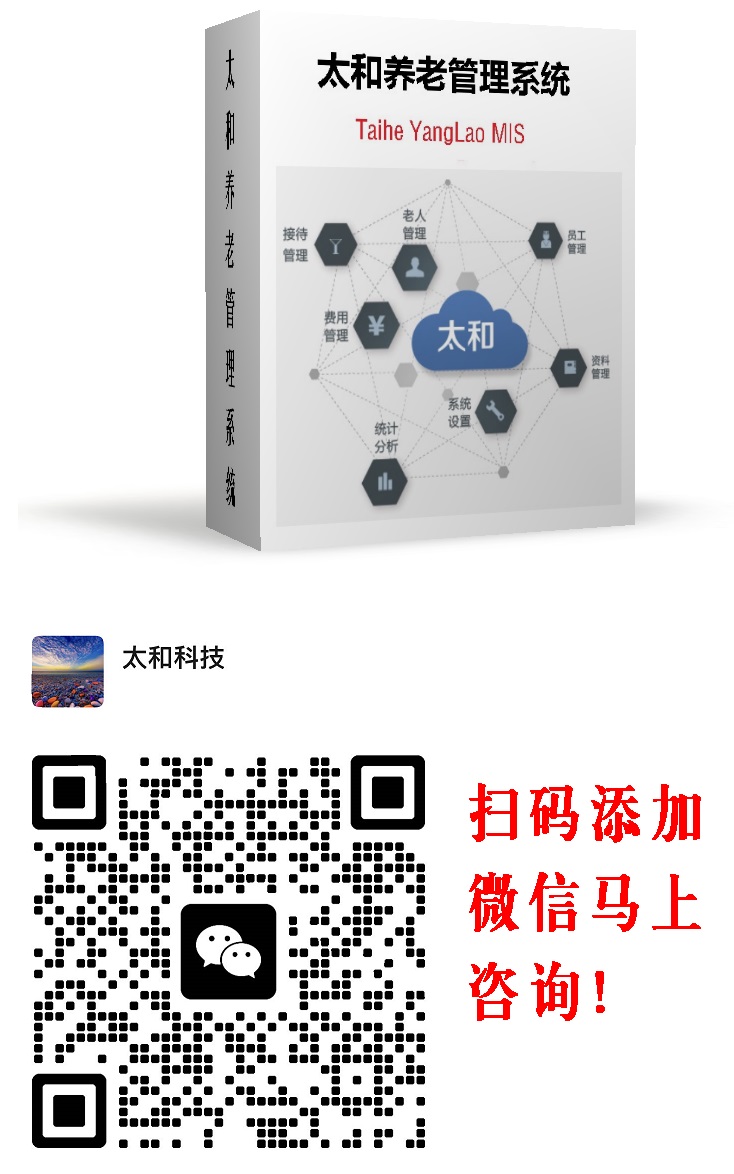

扫码加微信详细咨询太和智慧养老产品和平台服务!